ConfigServer eXploit Scanner) CXS) یک ابزار پویشگر امنیتی و محصول شرکت ConfigServer است. شما با استفاده از cxsمیتوانید از اجرای فایلهای مخرب مانند شل و ابزار های هک سرور در امان باشید .

CXS مخصوص سرورهایی با سیستمعامل CentOS به همراه کنترل پنل DirectAdmin یا cPanel بوده به صورت کاملا روان و بدون ایجاد فضایی سنگین از ورود و اجرای فایلهای مخرب جلوگیری مینماید.

یکی از مهمترین ویژگیهای CXS ، قابلیتی به نام Realtime Monitoring یعنی بررسی و مانیتور لحظه به لحظه سرور است. با فعال نمودن و پیکر بندی مناسب ویژگی CXS Watch Daemon، در صورت آپلود فایل مخرب ، فایل به سرعت حذف یا قرنطینه و گزارش آن برای مدیر سرور ارسال خواهد شد.

برخی از قابلیتهای CXS :

-بررسی و مانیتور کردن لحظه به لحظه -شناسایی فایل های مخرب

-شناسایی فایل مخرب براساس نام و نوع فایل -شناسایی فایلهای باینری قابل اجرا

-شناسایی و ارسال گزارش در مورد حملات symlink -همگام سازی با آنتی ویروس قدرتمند ClamAV

-همگام سازی با فایروال CSF -آنالیز و ارسال گزارش در صورت دیدن جرکن مشکوک فایلها

-قابلیت زمان بندی اسکن فایلها -تنظیم اسکن با cron

-شناسایی فایلهای مخرب باینری -هماهنگی با ModSecurity

-شناسایی نسخههای قدیمی CMSهای معروف (مانند WordPress, Joomla, osCommerce , Drupal) و ارسال گزارش به مدیر.

و …

آموزش نصب CXS در دايرکت ادمين :

دستورات زیر را برای نصب پکیج های مورد نیاز در سرور اجرا کنید. یک ایمیل معتبر جایگزین [email protected] نمائید.

echo -e "CXS Simple Auto Installer - [email protected] " yum -y install perl-Archive-Tar perl-Archive-Zip.noarch perl-Crypt-SSLeay.x86_64 perl-Time-HiRes.x86_64 wget http://download.fedoraproject.org/pub/epel/6/x86_64/epel-release-6-8.noarch.rpm rpm -ivh epel-release-6-8.noarch.rpm yum -y install perl-Linux-Inotify2

در صورتی که دستورات بالا با خطا مواجه شد از دستورات جایگزین زیر استفاده کنید.

yum install cpan cpan -i Archive::Zip cpan -i Archive::Tar wget http://dl.fedoraproject.org/pub/epel/6/x86_64/epel-release-6-8.noarch.rpm rpm -Uvh epel-release-6*.rpm yum install perl-Linux-Inotify2

اکنون لازم است cxs را نصب نمایید.

wget http://download.configserver.com/cxsinstaller.tgz tar -xzf cxsinstaller.tgz perl cxsinstaller.pl rm -fv cxsinstaller.* cd /etc/cxs/ ln -s cxsdaily.sh /etc/cron.daily/ nano /etc/cron.d/daily-cxs

کد زیر را در فایلdaily-cxs ذخیره کنید ( هر روز ساعت ۴ صبح فایل هایی که طی ۴۸ ساعت گذشته تغییر کرده است را بررسی میکند و نتیجه آن ایمیل خواهد شد.)

۰ ۴ * * * root /usr/sbin/cxs --logfile /var/log/cxs.log --mail [email protected] --exploitscan --virusscan --sversionscan --bayes -I /etc/cxs/cxs.ignore -Q /etc/cxs/quarantine --options mMOLfSGchexdnwZRD --voptions mfuhexT --qoptions Mv -Z --www --summary --html --ssl -C /var/clamd --nofallback -T 5 --ctime 48 --allusers --quiet

در انتها دستورات زیر را اجرا کنید.

برای Centos6:

chkconfig cxswatch on /etc/init.d/cxswatch start

برای Centos7:

systemctl enable cxswatch.service systemctl start cxswatch.service rm -rf /etc/cxs/cxs.restricted

پس از نصب با دستور cxs –allusers بررسی کنید، که بدون خطا اسکن انجام شود.

بعد از نصب در صورتي که موقع اسکن توسط CXS با خطاي ClamAv Scanner is Disabled روبرو شديد در CXS در کادر مربوط به ClamAV clamd socket عبارت زير را قرار دهيد.

/tmp/clamd.socket

در صورتی که در زمان اسکن در CXS با پیغام Unable to connect to clamd, virus scanning disabled مواجه شدید فایل زیر را باز کنید.

nano /etc/clamd.conf

و # مربوط به خط زیر را بردارید.

LocalSocket /tmp/clamd.socket

درصورت عدم رفع مشکل clamd را مجدد نصب یا بروزرسانی نمائید.

حذف cxs

با اجرای دستورات زیر می توانید cxs را حذف کنید.

cd /etc/cxs sh unistall.sh

بروزرسانی cxs

با اجرای دستورات زیر می توانید cxs را بروزرسانی کنید.

cxs -U

بررسی آلوده بودن فایل ها با cxs :

جهت اسکن فایل های سایت از دستور زیر استفاده کنید:

Cxs --user useraccount

براساس نتیجه خروجی لاگ قابل تشخیص خواهد بود که بعنوان مثال وردپرس یا پلاگینی نیاز به آپدیت دارد.

فایلهای قرنطینه شده را در مسیر زیر می توانید مشاهده کنید:

cd /etc/cxs/Quarantine/cxsuser/username

نام اکانت را جایگزین username نمائید.

نتیجه اجرا دستور بالا مواردی شبیه زیر برای شما نمایش داده خواهد شد :

total 24 -rw-r--r-- 1 root root 5995 Dec 14 11:23 index.html.1513238011_1 -rw-r--r-- 1 root root ۳۹۸ Dec 14 11:23 index.html.1513238011_1.restore4 -rw-r--r-- 1 root root 6789 Dec 14 11:24 symfony_debug.c.1513238049_1 -rw-r--r-- 1 root root ۳۹۸ Dec 14 11:24 symfony_debug.c.1513238049_1.restore4

در مثال بالا index.html اسم فایل و ۱۵۱۳۲۳۸۰۱۱_۱ نیز id می باشد.

اگر این فایل ها را باز کنید، در خطا اول احتمالا یک shell code نوشته شده که قابل مشاهده خواهد بود.

اگر فایل هایی که پسوند restore دارند را نیز باز کنید، مسیر اصلی فایل در آن ذکر شده است.

در صورتیکه نیاز به بازگردانی فایل قرنطینه ای وجود داشت از دستور زیر استفاده کنید:

cxs –qrestore [File]

اقدامات لازم پس از اسکن:

پس از scan نیاز است فایل های آلوده پاکسازی یا جایگزین شوند.

بعد از اقدامات انجام شده مجدد برای اطمینان با cxs سایت را مجدد اسکن کنید.

محیط گرافیکی cxs در دایرکت ادمین:

درصورتیکه که کار با ssh و دستورات لینوکس بنظرتون دشوار هست می تونید از محیط گرافیکی که پس از نصب از طریق کنترل پنل دردسترس هست، استفاده کنید.

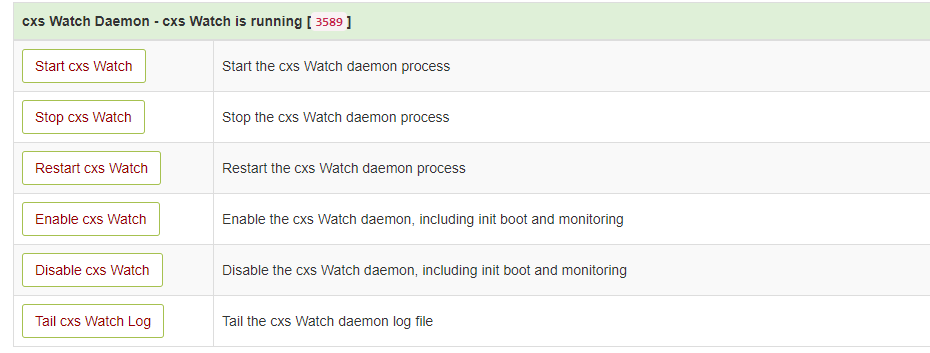

پس از نصب cxs در دایرکت ادمین از طریق محیط گرافیکی ConfigServer eXploit Scanner مطابق تصویر زیر می توانید cxs را مدیریت نموده و آن را فعال/غیرفعال/ریست نمائید.

و همچنین فایل های قرنطینه شده مرتبط با هر یوزر را مشاهده نموده، آن ها را بازگردانی یا حذف نمائید.

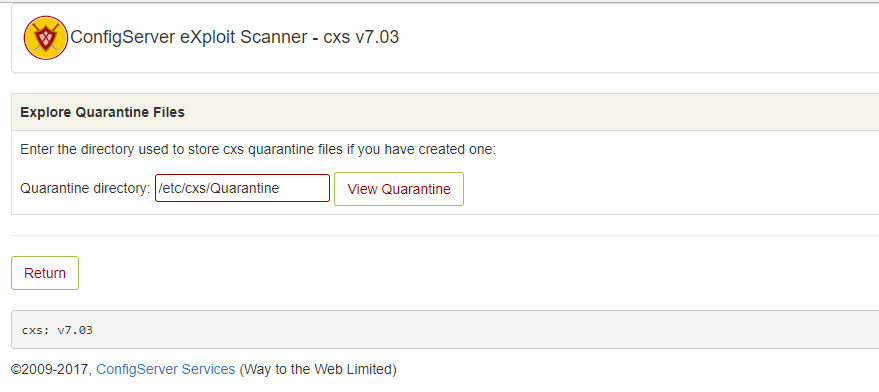

بدین منظور پس از ورود به کنترل پنل و وارد شدن به قسمت ConfigServer eXploit Scanner گزینه Quarantine را انتخاب کنید.

در صفحه باز شده View Quarantine را انتخاب کنید.

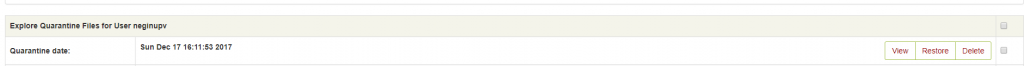

سپس نیاز است یوزر مورد نظر را انتخاب View Quarantine user را انتخاب کنید.

لیست فایل های قرنطینه شده اکانت مورد نظر لیست شده و شما می توانید مسیر فایل و محتوای آن را مشاهده و در صورت نیاز آن را بازگردانی (Restore) و یا حذف (Delete) نمائید.

دستورات پرکاربرد cxs

در زیر نیز لیستی از پرکاربردترین دستورات cxs ذکر شده است.

جهت اسکن یک یوزر خاص از دستور زیر استفاده نمائید:

cxs --user USERNAME

جهت اسکن تمام یوزرها از دستور زیر استفاده نمائید:

cxs --allusers

جهت اسکن یک فایل از دستور زیر استفاده نمائید:

cxs /path of the file cxs /home/USERNAME/public_html/xmlrpc.php

جهت اسکن در حالت کنترل load سرور از دستور زیر استفاده نمائید:

cxs -T [num]

جهت اسکن در background از دستور زیر استفاده نمائید:

cxs -B

جهت ارسال گزارش فایل مخرب جدید به دیتابیس cxs از دستور زیر استفاده نمائید:

cxs --wttw [filename]

جهت اسکن کردن تنها از public_html و دایرکتوری ها داخلی آن از دستور زیر استفاده نمائید:

cxs --www [file]

جهت پیوست کردن log نتیجه اسکن به یک فایل خاص از دستور زیر استفاده نمائید:

cxs --logfile [file]

جهت حذف فایل های قرنطینه شده از دستور زیر استفاده نمائید:

cxs –D

در صورتی که نیاز به مشاوره بیشتر در این زمینه داشتید با بخش پشتیبانی ایران سرور تماس حاصل نمایید.

۰۵۱۳۱۷۷۶-۹۰۲

همینطور جهت خرید لایسنس و فعالسازی CXS می توانید با بخش فروش ایران سرور تماس حاصل کنید.

۰۵۱۳۱۷۷۶-۹۰۱